Nachdem ein Security Incident als solcher bestätigt wird, ist die erste Frage, die sich stellt, die nach dem Umfangs des Angriffs oder dem Ausmaß der Infektion.

Um diese Frage beantworten zu können bedarf es eines hinreichenden Security Monitorings – also der Überwachung und Analyse sicherheitsrelevanter Ereignisse im Netzwerk und auf Systemen. Nur so ist es möglich, vergangene Ereignisse aufzuarbeiten und miteinander in Verbindung zu bringen. Auch wenn Kunden über kein oder nur ein sehr eingeschränktes Security Monitoring verfügten, war es innerhalb weniger Wochen möglich, erste Erfolge zu erzielen. Neben der reinen Erhebung und Weiterleitung der Daten sind in den meisten Fällen dazu auch Abstimmungen mit BR und Datenschutz notwendig.

Für die Analyse eines Hackerangriffs relevante Protokolle sind u.a.:

- Windows Eventlog der Clients und Server

- Antivirus Logs

- Proxy Logs

(Logdaten der Proxy Appliance) - Firewall Logs

- DNS Server Logs

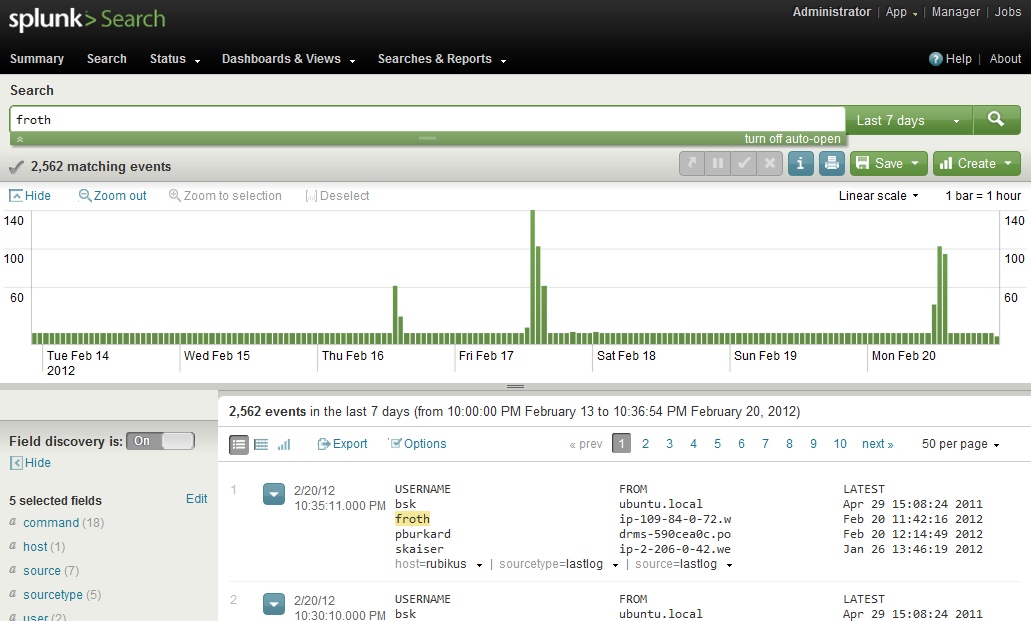

Die richtige Wahl der Mittel wirkt sich erheblich auf die Zeitdauer aus, nach der erste Ergebnisse erzielt werden können und bestimmt letztlich auch die Basis für weitere Entwicklungen. Moderne Werkzeuge wie z.B. Splunk erlauben es, Datenquellen in wenigen Minuten anzubinden und wenige Handgriffe später auch ausgezeichnet analysieren zu können. Wir verwendeten in unseren Umgebungen ein Set aus folgenden Werkzeugen, um die Vorfälle umfassend zu analysieren und zu klären:

- Syslog-NG

(zur Sammlung, Filterung und geordneter Ablage von Logdaten) - Splunk

(Indizierung, Aufbereitung und Analyse von Logdaten) - Splunk Forwarder

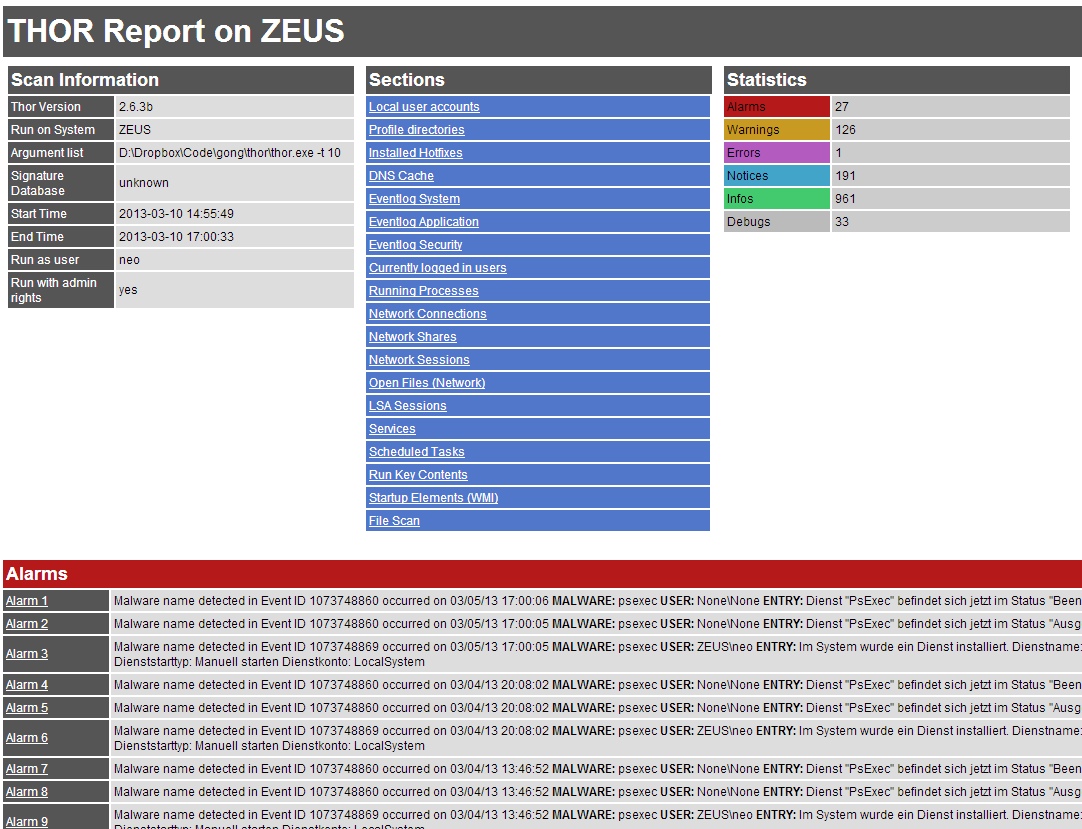

(Weiterleitung von Logdaten – z.B. an Syslog-NG) - TH0R Incident Response Scanner

(Eigenentwicklung zur Erkennung von Angreifer-Tools und Aktivitäten auf Windows Serversystemen)

Während wir im Security Monitoring Echtzeitalarme definierten, die uns vor neuen Angriffen innerhalb von Sekunden in Kenntnis setzten, konnten wir gleichzeitig unser Incident Response Tool TH0R einsetzen, um die Systeme auf Spuren der Angreifer zu untersuchen. Auf diese Weise ergibt sich ein umfassendes Bild über den Zustand der Systeme bzw. den Grad der Kompromittierung.

SIEM Security Monitoring mit Splunk

Incident Response Scanner TH0R

Links

Im hier verlinkten Blogbeitrag wird die Arbeit mit dem Werkzeug TH0R genauer erläutert. Auf der Produktseite werden die Eigenschaften und Funktionen genauer erläutert. Das eingesetzte SIEM Werkzeug Splunk wird hier in einem kurzen Überblick vorgestellt.

Unterstützung

Sollten Sie Unterstützung bei der Behandlung von Hacker-Angriffen benötigen oder Interesse an den eingesetzten Werkzeugen haben, können Sie jederzeit gerne über unsere Kontakt-Seite Verbindung mit uns aufnehmen.