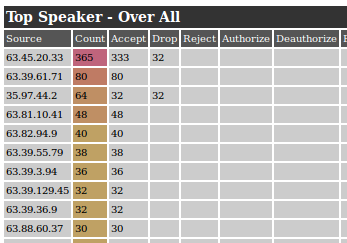

Die Erfahrung hat gezeigt, dass es im Umfeld von Checkpoint Firewalls immer wieder dazu kommen kann, dass Firewalls ohne ersichtlichen Grund Anzeichen einer Überlastung aufweisen, indem sie für kurze Zeit nicht mehr erreichbar sind und Verbindungen mit Timeouts...

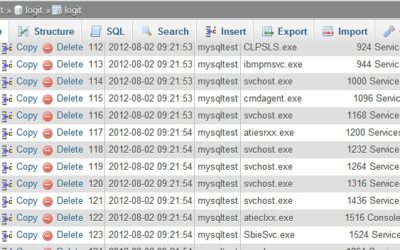

Logit – Windows Log Tool für Eventlog und MySQL

Die neue Version 0.3 des Kommandozeilenwerkzeugs zur Protokollierung von Programmausgaben in Dateien und das Windows Eventlog namens Logit unterstützt jetzt auch die Protokollierung in MySQL Datenbanken. Logit erwartet einen Ausgabestrom oder führt selbst ein Programm...

SIDMaster Windows SID to Username Tool

Das Werkzeug "SIDMaster" ermöglicht, einen Windows Benutzernamen in eine SID (Windows Security Identifier) aufzulösen. Das Programm ist einige Kilobyte groß und benötigt keine Installation. Es erfordert ein installiertes .NET 3.5 oder 4.0 auf dem System, auf dem es...

Neue Version 0.5 unseres Windows Syslog Client "NeoLogger"

Die neue Version 0.5 von NeoLogger überwacht jetzt auch ein Verzeichnis (-dir) und Unterverzeichnisse (-sub) auf Änderungen an Dateien mit Endung “.log” (-ff) und sendet alle neuen Zeilen (-tail) mit dem Dateinamen der geänderten Datei als Prefix (-fn) an den...

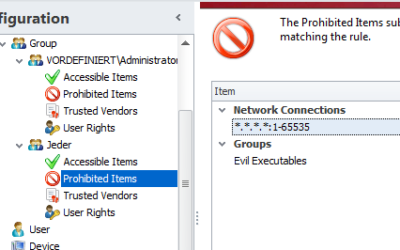

Citrix Systeme absichern bzw. härten

In zahlreichen Projekten hatten wir die Aufgabe, Mehrbenutzersysteme auf Windows-Basis wie Citrix oder VDI Systeme zu härten. In vielen Fällen wurde eine Windows-Applikation wie z.B. ein Anwendung für die Bauplanung oder eine Finanzkalkulation auf einem Terminal...

Systeme mit RDP Schwachstelle MS12-020 im Netzwerk aufspüren

In einem Artikel des Security Monitoring Blogs wird beschrieben, wie man mit Hilfe eines Nmap Skriptes die RDP Schwachstelle MS12-020 an Systemen mittels eines Netzwerkscans aufspüren kann. Wir haben für einen unserer Kunden einen Paket des Nmap Scanners erzeugt,...