Die betroffene Software, die direkt per Drive-By Download zur Ausführung von Code gebracht werden kann ist:

- Internet Explorer (alle Versionen)

- Microsoft Office 2003

- Microsoft Office 2007

Microsoft stellt ein Fixit in Form eines MSI Paketes bereit, mit dessen Hilfe man das Problem beheben kann. Das Advisory von Microsoft findet sich hier.

Aber auch beim Surfen mit Google Chrome und Firefox bestehen Risiken, denn diese führen häufig ein Microsoft Office Plugin mit sich, dass man sicherheitshalber deaktivieren sollte. Clients, die mit diesen Plugins Webseiten ansurfen, können mit schadhaftem Code versehene Office-Dokumente direkt im Browser aufrufen, ohne erforderliche Benutzerinteraktion. Die schadhaften Office-Dokumente werden einfach in die Website eingebettet.

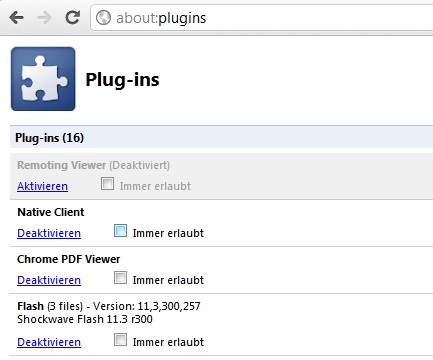

Google Chrome

Die aktiven und inaktiven Plugins findet man in Chrome über die Eingabe von “about:plugins” in der URL Leiste. Das Plugin “Microsoft Office” ist zu deaktivieren.

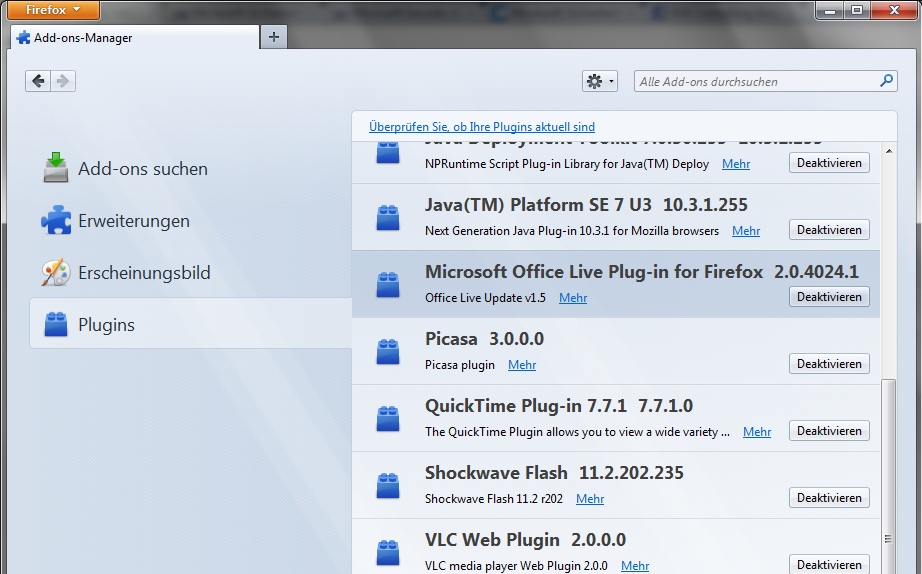

Mozilla Firefox

In Firefox wählt man am Besten den Weg über “Firefox > Add-ons > Plugins”. Hier deaktiviert man das “Microsoft Office Live Plugin for Firefox …”.